Datendiebstahl über mobile Geräte

Android ist die beliebteste mobile Plattform bei Benutzern und die zweitbeliebteste nach Windows bei Virenschreibern. Die ersten böswilligen Applikationen sind 2010 aufgetaucht.

Die meisten böswilligen Programme werden für mobile Endgeräte unter Android entwickelt. Die Gründe dafür sind die Verbreitung des Betriebssystems, sein offener Quellcode und die Möglichkeit der Installation von Anwendungen aus einer beliebigen Quelle heraus.

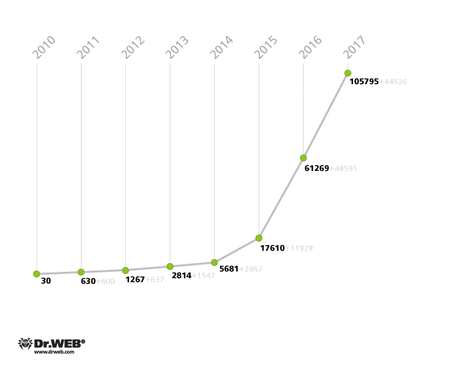

Diese Grafik zeigt die Wachstumsdynamik von böswilligen Applikationen für Android in der Dr.Web Virendatenbank

Die Anzahl von Virensignaturen ist für 2014 um 102% gewachsen!

Seit 2010 ist die Anzahl von Virensignaturen ums 189-fache gewachsen!

Zum 1. April 2015 liegt die Anzahl von Signaturen, die in die Dr.Web Virendatenbank aufgenommen wurden, bei ca. 9 000 Stück.

Bereits in den ersten 3 Monaten ist die Virendatenbank um 25% gestiegen!

Aber auch mit einer Virensignatur kann Dr.Web mehr als eine böswillige Applikation entdecken.

Die meisten böswilligen Applikationen für Android werden zum Zweck eines DIEBSTAHLS entwickelt.

Mobile Endgeräte verfügen über eine Reihe von Funktionen und die Entwickler von Android-Trojanern klauen alles, was sie klauen können:

- Geld von Handykonten, Kreditkarten und Online-Banking-Systemen

- Benutzername und Passwort für das Online-Banking, elektronische Zahlungen, Benutzerkonten in sozialen Netzwerken

- Kurznachrichten

- Anrufe

- E-Mails

- Fotos, mit denen das Opfer erpresst werden kann

- Abhören von Handys der Benutzer

- Adressen aus dem Kontaktbuch

- Standort und Bewegungen des Benutzers

- Technische Daten, u.a. IMEI/IMSI/SID, Telefonnummer, Version des Betriebssystems, SDK, Herstellerinformationen

In vielen Fällen sind es die Benutzer selbst, die böswillige Applikationen herunterladen und installieren!

So wurde z.B. Android.Plankton, der Informationen zum infizierten Gerät sammeln und weiterleiten kann, 150 000 Mal vom Android Market durch Benutzer heruntergeladen (!), bevor der Schädling entdeckt und gelöscht wurde.

Laut Statistiken von Dr.Web für Android ist die Option für die Installation von Software aus unbekannten Quellen bei 50% unserer Benutzer aktiviert. Dies bedeutet, dass die Benutzer selber Applikationen aus verdächtigen Quellen installieren können.

Durch Social-Engineering-Techniken können die Übeltäter Trojaner unter Anwendern in großer Zahl verbreiten. Über 30 000 südkoreanische Android-Benutzer haben z.B. den Bankentrojaner Android.SmsBot.75.origin beim Verfolgen ihrer Postsendung heruntergeladen.

Die meisten Benutzer sind sich sicher, dass sie böswillige Aktionen eines Trojaners auf ihren mobilen Endgeräten bemerken können.

Ein guter Trojaner ist ein unsichtbarer Trojaner.

Das wissen auch die Virenschreiber.

Aktionen der erfolgreichsten Trojaner lassen sich nur dann entdecken, wenn alles bereits geklaut wurde.

So deaktiviert Android.Dialer.7.origin das Mikrophon auf dem mobilen Endgerät des Benutzers, um seine Entdeckung zu verhindern. Darüber hinaus löscht er alle mit dem Schädling verbundenen Daten aus dem Protokoll.

Trojaner, die das Geld der Benutzer vom Handy klauen, tarnen sich gut auf Endgeräten des Opfers. Wenn die Anmeldung im Online-Banking-Konto über Kurznachrichten erfolgt, werden sie durch den Trojaner abgefangen und verschleiert.

Viele fortgeschrittene Trojaner verbreiten sich als legale Software. Nach dem Start löschen sie ihr Icon und laufen unsichtbar für den Benutzer.

Es gibt auch Trojaner, die durch Übeltäter ins Betriebssystem oder in die Firmware eingeschleust werden. Solche Trojaner haben erweiterte Funktionen und können beliebige unerwünschte Aktionen ausführen.

Einige Trojaner sind mit Funktionen ausgerüstet, die es ihnen erlauben, Antivirensoftware auszuweichen. Die Antivirenprogramme können gesperrt und sogar gelöscht werden.

Banken-Trojaner

Familien von Android-Trojanern, die für das Klauen von Kreditkartendaten gedacht sind.

Das Online-Banking ist wirklich bequem. Viele Banken bieten ihren Anwendern Android-Versionen für Online-Banking-Applikationen an. Diese werden nicht nur von Privat-, sondern auch von Geschäftsanwendern verwendet.

Die meisten Übeltäter zielen auf den Diebstahl von Geldmitteln.

Android.BankBot.33.originist in der Lage:

Das Opfer kann eine Zeit lang in Unkenntnis bleiben, weil Android.BankBot.33.origin Kurznachrichten über getätigte Operationen abfangen und sperren kann. |

|

Die Benutzer installieren diesen Trojaner SELBST. Dafür soll die Installation von Software aus anderen Quellen freigegeben sein!

Von Januar bis April 2015 wurde der Schädling durch Dr.Web Antivirus für Android 62 840 Mal entdeckt. Dies entspricht 0,37% der Gesamtzahl von Bedrohungen für den erwähnten Zeitraum.

Android.SpyEye.1

|

Wenn der Benutzer eine Webseite der Bank aufruft, die in der Konfigurationsdatei des Trojaners verfügbar ist, können Benutzerdaten durch die Unterschiebung eines Web-Formulars abgelesen werden. Opfer treffen dann auf die Meldung, dass ihre Bank neue Sicherheitsregeln eingeführt hat. Sie werden aufgefordert, ein Update auf ihrem Handy herunterzuladen. Unter diesem Update versteckt sich ein Trojaner, der Kurznachrichten für den Zugang zum Online-Banking-System abfangen kann. |

Android.BankBot.21.origin

| Um an Kreditkartendaten der Benutzer zu kommen und Geld zu klauen, prüft Android.BankBot.21.origin, ob ein Google-Play-Fenster aktiv ist. Wenn dies der Fall ist, wird die Anbindung der Karte an das Benutzerkonto imitiert. Die vom Benutzer eingegebenen Daten werden an Übeltäter weitergeleitet. |

|

Android.BankBot.29.origin

|

Der Trojaner versucht, sich die Administratorrechte auf dem mobilen Endgerät des Benutzers zu sichern, indem er eine Systemanfrage auf dem Gerät des Benutzers versteckt. Das potenzielle Opfer kann so den Übeltätern die Rechte übermitteln und sein Geld übermitteln. |

Klauen von eingehenden Kurznachrichten

Auf den ersten Blick scheint der Diebstahl von Kurznachrichten harmlos zu sein. Die Folgen können aber weitreichend und vielfältig sein. Alles hängt davon ab, wie diese Kurznachrichten weiter verwendet werden.

Welche eingehenden Kurznachrichten werden von Trojanern geklaut?

- Kurznachrichten, die nach Einwilligung des Benutzers oder der Verbindung zu Premium-und Content-Services fragen. Diese Kurznachrichten werden geklaut und lange Zeit verdeckt gehalten, damit das Opfer Aktionen des Trojaners nicht erkennen kann.

- Kurznachrichten, die über Online-Banking-Systeme versendet werden.

Die geklauten Kurznachrichten werden an den Server der Cyber-Kriminellen weitergeleitet. Mit diesen Funktionen sind Trojaner mehrerer Familien ausgerüstet.

Gelddiebstahl über eingehende Kurznachrichten

Die Trojaner der Familie Android. SmsSend buchen das Geld vom Handykonto des Opfers über kostspielige Kurznachrichten ab.

Laut Statistiken von Dr.Web für Android lag die Anzahl der entdeckten Fälle von Android.SmsSend im Jahre 2014 bei 20 223 854.

Trojaner der Familie Android.SmsBot können auch Kurznachrichten abfangen, verwalten und weiterleiten.

Laut Statistiken von Dr.Web für Android lag die Anzahl der entdeckten Fälle von Android.SmsBot im Jahre 2014 bei 5 985 063.

Diebstahl von Geld über Kurznummern

Android-Anrufer können unsichtbar für den Benutzer einen Anruf an kostenpflichtige Kurznummern machen. Dieses Geschäftsmodell ist bei Cyber-Kriminellen auch beliebt.

Laut Statistiken von Dr.Web für Android lag die Anzahl der entdeckten Fälle von Android.Dialer im Jahre 2014 bei 177 397.

Klauen von Kontakten

Das Klauen von Kontakten ist ein kriminelles Geschäft. Es gibt auch die Kundschaft dafür.

Spammer

Die Verbreitung von Spam ist ein blühendes Geschäft. Dazu gehört nicht nur der Versand von harmloser Werbung.

Der Massenversand von Kurznachrichten mit Links zu böswilligen Applikationen ist heute eine beliebte Verbreitungsmethode für Android-Trojanern bei Cyber-Kriminellen.

Android.Wormle.1.origin kann sich über Kurznachrichten unter Kontakten des Opfers verbreiten. Ende November 2014 lag die Anzahl der durch Android.Wormle.1.origin infizierten Android-Geräte bei 15 000. Geografisch waren die Infizierungen auf 30 Länder verteilt.

Phischer

Phischer sammeln Kontakte zum Versand von Phishing-Mails mit Links zu Bankwebseiten und Online-Zahlungssystemen. Wenn Sie einem solchen Link gefolgt sind, können Ihre Benutzerdaten für Ihr Online-Konto verloren gehen.

Organisatoren von DDoS-Angriffen

Brauchen die Kontakte von Benutzern der mobilen Endgeräte. Sie können diese zur Durchführung von DDoS-Angriffen verwenden.

Spione

(u.a. Geheimdienste und Konkurrenten). Jeder Kontakt kann vom Spion ausgenutzt werden. Es gibt Interessengruppen, die Ihre E-Mails lesen, Ihre Anrufe abhören und Ihre Fotos auf einen Remote-Server herunterladen können.

Android.Spy.130.origin übermittelt Cyber-Kriminellen Daten zu Kurznachrichten, Anrufen und dem Standort des Benutzers. Darüber hinaus kann er einen Anruf an die vorgegebene Telefonnummer machen und so das Handy zum Abhörgerät machen.

Virensignaturen für Trojaner der Familie Android.Spy in der Dr.Web Virendatenbank

Sie sind ein aktiver Benutzer von

- Google Play

- Google Play Music

- Gmail

- Viber

- Skype

- VK

- Twitter…?

Daten, die Sie dort gespeichert haben, sind bei Cyber-Kriminellen zum Weiterverkauf oder Erpressen sehr gefragt!

Dr.Web für Android schützt vor Diebstahl

Schutzkomponenten für Android

Antivirus

schützt vor Trojanern & Co.Diebstahlschutz

hilft Ihnen, Ihr mobiles Endgerät bei Verlust oder Diebstahl zu finden und Ihre sensiblen Daten zu löschen.Antispam

schützt vor unerwünschten Anrufen und Kurznachrichten .URL-Filter

schränkt den Zugriff auf unerwünschte Web-Inhalte unabhängig vom Stand der Virendatenbanken von Dr.Web für Android.Firewall

kontrolliert die Netzwerkaktivität von Anwendungen.Sicherheits-Revisor

führt, deckt Sicherheitsprobleme auf und bietet Problemlösungen an.

In der Gratis-Version Dr.Web für Android Light sind sämtliche Schutzkomponenten außer dem Antivirus-Modul nicht verfügbar.

Dr.Web für Android kostenlos herunterladen

| Google Play | Installationsdatei .apk | QR-Code |

Nutzen Sie den Dr.Web für Android Rundumschutz kostenlos,

wenn Sie eine kostenpflichtige Lizenz für

| Dr.Web Security Space |

(elektronische Lizenz oder Box-Produkt) haben.

Die Anzahl der zur Verfügung gestellten Lizenzen für mobile Endgeräte entspricht der Anzahl von PCs.

Haben Sie keine Dr.Web Lizenz? Das lässt sich leicht ändern!

Wir danken Ihnen dafür, dass Sie sich Zeit genommen haben, um sich mit diesen Informationen vertraut zu machen.